G Suite のアカウントを利用したAWS管理コンソールへのSSOログイン

G Suite のアカウントを利用したAWS管理コンソールへのSSOログイン:

最近、メールは仕事でもウェブメールを利用するのが一般的になってきました。中でもGmailを利用しているところが多いのではないかなと思います。

そこで、GoogleのアカウントからAWS管理コンソールへログインできたら便利だなと思ったのでSSOを設定してみました。

設定は「G Suite → AWS管理コンソール → G Suite」の流れで設定していきます。

はじめにGoogleアプリへAWS管理コンソールへのログイン機能を登録します。

まずは、G Suiteの管理コンソールへログインしてアプリをクリックします。

次にアプリの種類を選択する画面になるので、SAMLアプリ をクリックします。

すると一覧顔面に移るので「サービスやアプリをドメインに通知」または「+」をクリックして登録画面へ進みます。

SSOを有効にする項目に「Amazon Web Services」があるのでそれを選択します。

Google IdP 情報 では 「IDPメタデータ」 をダウンロードします。

Amazon Web Services の基本情報では設定する項目はないのでそのまま [次へ] をクリックします。

サービスプロバイダの詳細もデフォルトのまま [次へ] をいクリックします。

属性のマッピングでは上段に「基本情報」と「メインのメール」を、下段に「AWS」と「role」 を選択し [完了] をクリックします。

以上で、GoogleアプリにAmazon Web Servicesというアプリケーションが登録されました。

登録しただけだとステータスがオフになっているため、サービスを編集からサービスのステータスを 「オン」 にして有効化します。

Google側でアプリの登録を行ったら、AWS管理コンソール側でマッピング対象を作成します。

作成は「IAM > IDプロバイダー」 から「プロバイダの作成」をクリックして行います。

プロバイダーのタイプをプルダウンからSAMLを選び、プロバイダ名を入力します。また、メタデータドキュメントは先ほどダウンロードしたIDPファイルを選択しアップします。

アップしたら「次のステップ」をクリックします。

内容を確認し問題なければ「次のステップ」をクリックします。

「IDプロバイダー」を作成したらそれをベースとするロールを作成します。

「IAM > ロール」から「ロールの作成」をクリックします。

エンティティの種類は SAML 2.0 フェデレーション を選択します。

するとプロバイダーなどの設定が表示されるので、SAML プロバイダー を先ほど作成したプロバイダを選択し、属性を SAML:aud を選択、値には

そのあとは通常のロール作成と同じになります。

必要に応じてアクセス権限とタグの設定を行い、最後にロール名を設定して [ロールの作成] をクリックして完了です。

G Suiteユーザーに対して先ほど作成したIAM情報を設定します。

「ユーザー > (ユーザー名) > ユーザー情報」にAWSという項目があるのでそこを編集し、roleという項目に先ほどAWS側で作成した「{IDプロバイダーARN},{ロールARN}」を入力します。

するとアプリ一覧に表示されるAmazon Web Servicesというアイコンをクリックすると設定したロールでAWS管理コンソールへログインができるようになります。

SSOを利用することでIAMユーザーを個別に用意する必要がなくなります。

もし、スイッチユーザーを使いたい場合でもSSOログインした後にスイッチ可能なのでとても便利です。

[参考]

https://docs.aws.amazon.com/ja_jp/IAM/latest/UserGuide/id_roles_create_for-idp_saml.html

はじめに

最近、メールは仕事でもウェブメールを利用するのが一般的になってきました。中でもGmailを利用しているところが多いのではないかなと思います。そこで、GoogleのアカウントからAWS管理コンソールへログインできたら便利だなと思ったのでSSOを設定してみました。

設定

設定は「G Suite → AWS管理コンソール → G Suite」の流れで設定していきます。

G Suiteへのアプリケーション登録

はじめにGoogleアプリへAWS管理コンソールへのログイン機能を登録します。まずは、G Suiteの管理コンソールへログインしてアプリをクリックします。

次にアプリの種類を選択する画面になるので、SAMLアプリ をクリックします。

すると一覧顔面に移るので「サービスやアプリをドメインに通知」または「+」をクリックして登録画面へ進みます。

SSOを有効にする項目に「Amazon Web Services」があるのでそれを選択します。

Google IdP 情報 では 「IDPメタデータ」 をダウンロードします。

Amazon Web Services の基本情報では設定する項目はないのでそのまま [次へ] をクリックします。

サービスプロバイダの詳細もデフォルトのまま [次へ] をいクリックします。

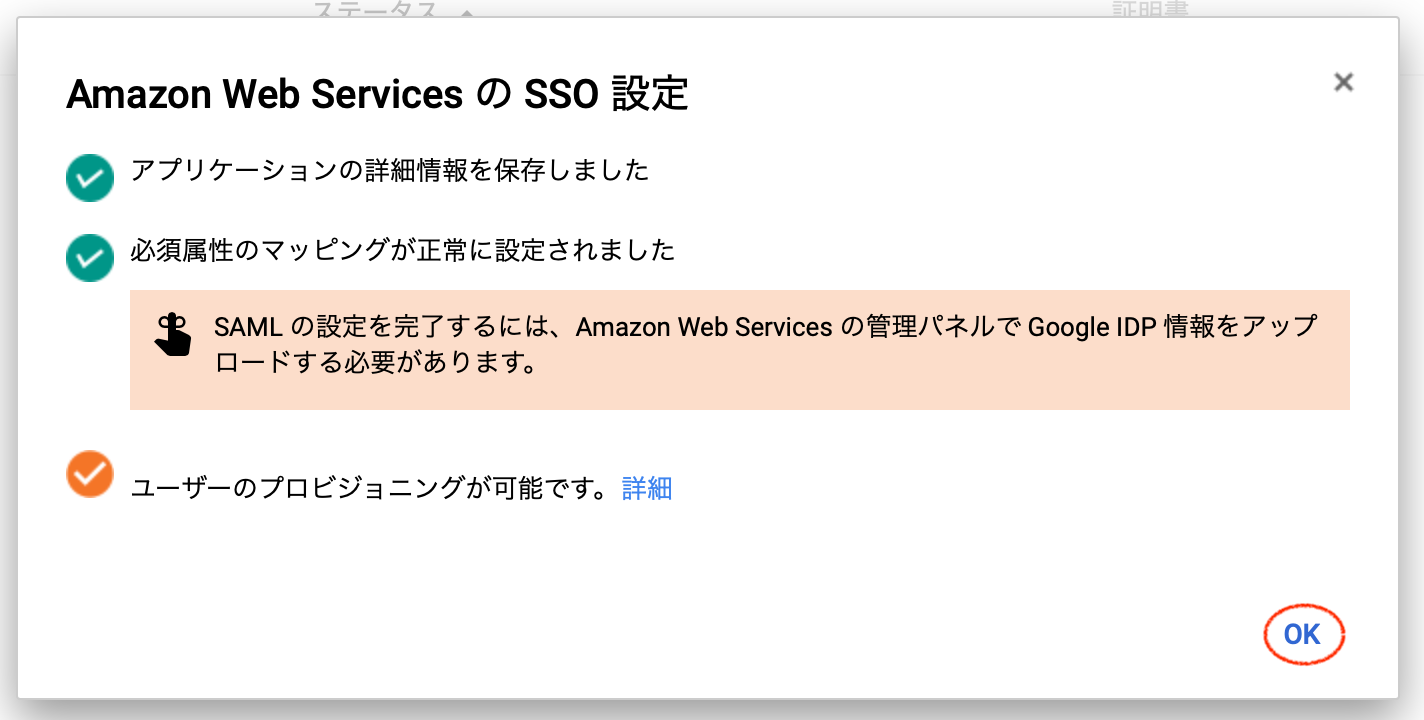

属性のマッピングでは上段に「基本情報」と「メインのメール」を、下段に「AWS」と「role」 を選択し [完了] をクリックします。

以上で、GoogleアプリにAmazon Web Servicesというアプリケーションが登録されました。

登録しただけだとステータスがオフになっているため、サービスを編集からサービスのステータスを 「オン」 にして有効化します。

AWS管理コンソール

Google側でアプリの登録を行ったら、AWS管理コンソール側でマッピング対象を作成します。作成は「IAM > IDプロバイダー」 から「プロバイダの作成」をクリックして行います。

プロバイダーのタイプをプルダウンからSAMLを選び、プロバイダ名を入力します。また、メタデータドキュメントは先ほどダウンロードしたIDPファイルを選択しアップします。

アップしたら「次のステップ」をクリックします。

内容を確認し問題なければ「次のステップ」をクリックします。

「IDプロバイダー」を作成したらそれをベースとするロールを作成します。

「IAM > ロール」から「ロールの作成」をクリックします。

エンティティの種類は SAML 2.0 フェデレーション を選択します。

するとプロバイダーなどの設定が表示されるので、SAML プロバイダー を先ほど作成したプロバイダを選択し、属性を SAML:aud を選択、値には

https://signin.aws.amazon.com/samlを入力し、 [次のステップ:アクセス権限] をクリックします。そのあとは通常のロール作成と同じになります。

必要に応じてアクセス権限とタグの設定を行い、最後にロール名を設定して [ロールの作成] をクリックして完了です。

G Suite ユーザーとIAMロールのマッピング

G Suiteユーザーに対して先ほど作成したIAM情報を設定します。「ユーザー > (ユーザー名) > ユーザー情報」にAWSという項目があるのでそこを編集し、roleという項目に先ほどAWS側で作成した「{IDプロバイダーARN},{ロールARN}」を入力します。

するとアプリ一覧に表示されるAmazon Web Servicesというアイコンをクリックすると設定したロールでAWS管理コンソールへログインができるようになります。

おわりに

SSOを利用することでIAMユーザーを個別に用意する必要がなくなります。もし、スイッチユーザーを使いたい場合でもSSOログインした後にスイッチ可能なのでとても便利です。

[参考]

https://docs.aws.amazon.com/ja_jp/IAM/latest/UserGuide/id_roles_create_for-idp_saml.html

コメント

コメントを投稿