AWS Resource Access ManagerでShared VPCを試す

AWS Resource Access ManagerでShared VPCを試す:

Re:Invent2018の期間中にResource Access ManagerでVPC(Subnet毎)が異なるAWSアカウント間で共有出来るによなったので試してみます。

今までは、フォワードプロキシなどアウトバウンド通信制御やZabbilxなど監視ソフトウェアが起動する管理用VPCを作る場合は、AWSアカウントごとに同じ構成を取る必要がありましたが、Shared VPCが出来るようになっため、1つの管理用VPCを複数アカウントで使い回すことができます。

今回は以下のような通信を確認したいと思います。

デフォルトVPCは共有できない

Organizationsの組織内

or

Organizationsの組織外

Public Subnet/Private Subnetを作成する

NAT GatewayをPublic Subnetで起動する

Resource Access Manager(RAM)でVPC(Private Subnet)を共有する

共有されたSubnetでEC2を起動する

アカウントAのNAT Gateway経由でインターネットアクセスができることを確認する

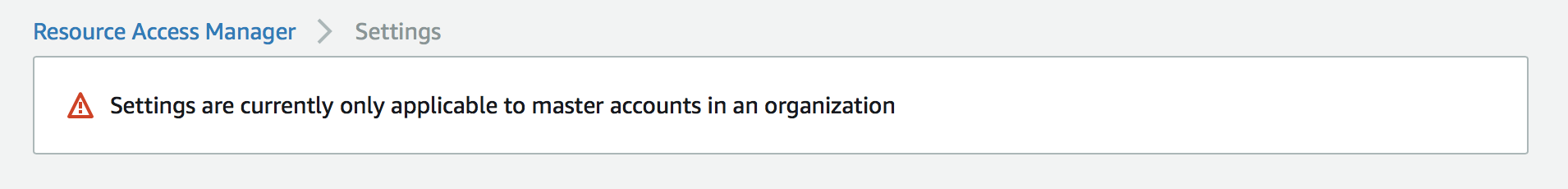

RAMの管理コンソールのSettingsで「Enable sharing within your AWS Organization」を有効にする

一度有効にすると全リージョンで有効になる

上記を設定せずに、リソースを共有すると以下のようなエラーがでてリソースの共有ができない。

Orgazationsのマスターアカウントでないと設定できない

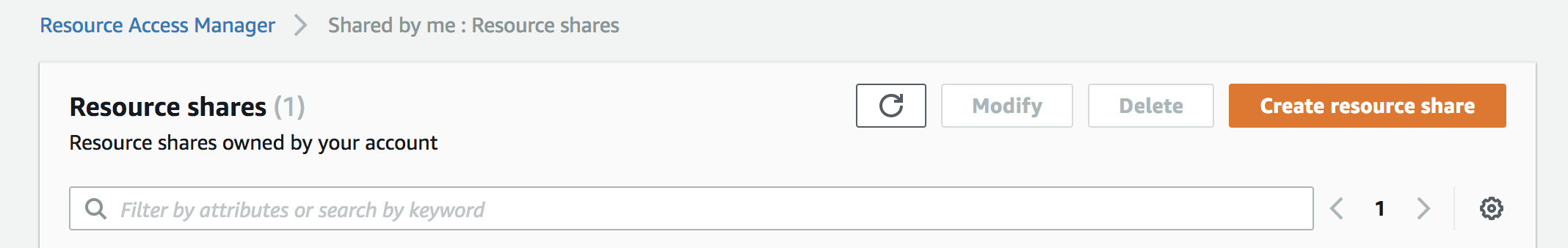

Create resource share

Share名を入力

Subnetを選択する

Private Subnetを共有

共有先のAWSアカウントIDを入力してCreate resource shareをクリック

数分待つと使えるようになる

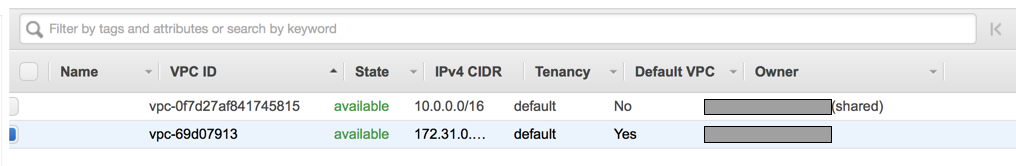

VPCの画面でOwnerがシェア元のAWSアカウントとなっているVPCを確認する

EC2インスタンスを起動する

シェアされたVPCのPrivate Subnetを指定してEC2インスタンスを起動する

疎通確認

投稿内容は私個人の意見であり、所属企業・部門見解を代表するものではありません。

目的

Re:Invent2018の期間中にResource Access ManagerでVPC(Subnet毎)が異なるAWSアカウント間で共有出来るによなったので試してみます。今までは、フォワードプロキシなどアウトバウンド通信制御やZabbilxなど監視ソフトウェアが起動する管理用VPCを作る場合は、AWSアカウントごとに同じ構成を取る必要がありましたが、Shared VPCが出来るようになっため、1つの管理用VPCを複数アカウントで使い回すことができます。

今回は以下のような通信を確認したいと思います。

前提

制約

デフォルトVPCは共有できない

シェア先

Organizationsの組織内or

Organizationsの組織外

アカウントA(シェア元) ※Organizationsのマスターアカウント

Public Subnet/Private Subnetを作成するNAT GatewayをPublic Subnetで起動する

Resource Access Manager(RAM)でVPC(Private Subnet)を共有する

アカウントB(シェア先)

共有されたSubnetでEC2を起動するアカウントAのNAT Gateway経由でインターネットアクセスができることを確認する

試す

重要

RAMの管理コンソールのSettingsで「Enable sharing within your AWS Organization」を有効にする一度有効にすると全リージョンで有効になる

上記を設定せずに、リソースを共有すると以下のようなエラーがでてリソースの共有ができない。

Resource share creation has failed.

共有リソースを作成する(アカウントA:シェア元)

Create resource shareShare名を入力

Subnetを選択する

Private Subnetを共有

共有先のAWSアカウントIDを入力してCreate resource shareをクリック

数分待つと使えるようになる

疎通確認(アカウントB:シェア先)

VPCの画面でOwnerがシェア元のAWSアカウントとなっているVPCを確認するEC2インスタンスを起動する

シェアされたVPCのPrivate Subnetを指定してEC2インスタンスを起動する

疎通確認

8c8590130da5:~ $ aws ssm start-session --target i-06d67857985475388 Starting session with SessionId: ssm-user-084c81a8f97caae8d sh-4.2$ ping 8.8.8.8 PING 8.8.8.8 (8.8.8.8) 56(84) bytes of data. 64 bytes from 8.8.8.8: icmp_seq=1 ttl=113 time=1.59 ms 64 bytes from 8.8.8.8: icmp_seq=2 ttl=113 time=1.21 ms

コメント

コメントを投稿